Hva er S3C (Secure Software Supply Chain)?

En sikker forsyningskjede (Secure Software Supply Chain eller S3C) sørger for at IT-avdelingen kan sove bedre om natten. Ofte brukes begreper som Software Supply Chain Security, SBOM, SLSA, VEX m.fl. i denne sammenhengen. Men hva betyr det egentlig, hvorfor er det viktig og hvordan kommer man i gang?

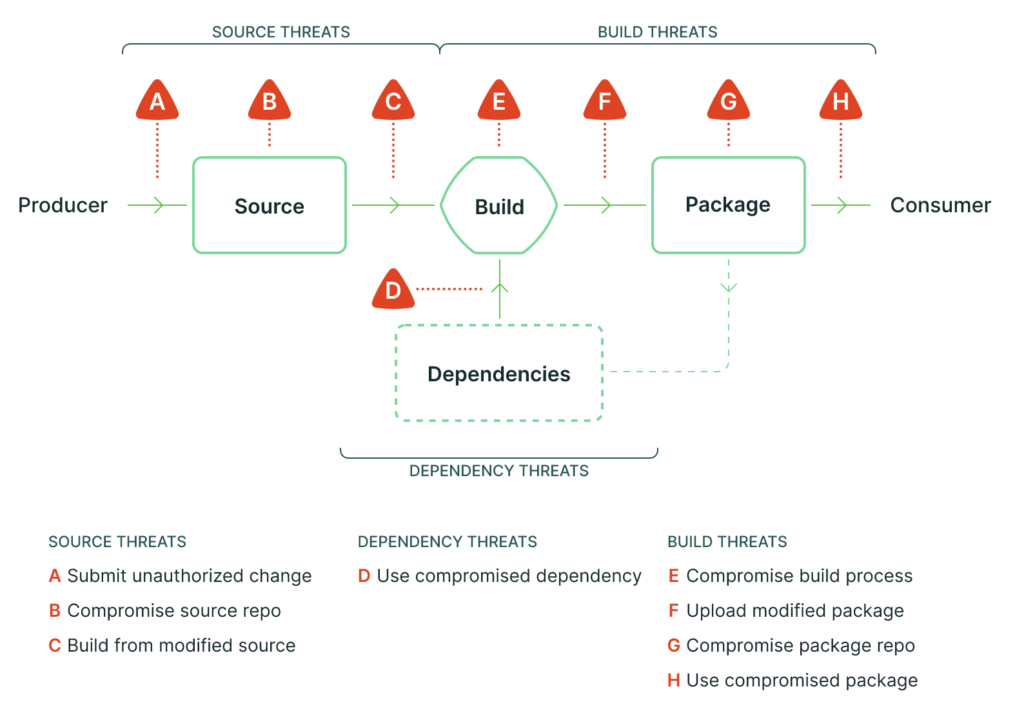

En programvare-forsyningskjede (Software Supply Chain) håndterer produksjon og utrulling av et programvare-artefakt. Dette innebærer alle komponenter, prosesser, personer og verktøy involvert. Forsyningskjeden begynner med en utvikler som skriver kode, som er avhengig av tredjeparts biblioteker og byggeserveren som bygger et artefakt (eks. JAR-fil). Deretter pakketeres det (eks. dokker-bilde) for så å rulles ut til et kjøretidsmiljø (eks. Kubernetes). Hvert eneste av disse leddene og boksene er et mulig angrepspunkt.

Hvorfor drive med forsyningskjede-sikkerhet?

Det finnes spesielt tre grunner til å bry seg om forsyningskjede-sikkerhet. For det første har antall angrep eksplodert de siste årene, og det er foreløpig ingenting som tyder på at dette skal flate ut. For det andre ble software supply chain security undersøkt nærmere i fjorårets “Accelerate State of DevOps”-rapport fra Google, hvor resultatene viser at jo bedre sikkerheten er, jo mindre er risikoen for burnout. For det tredje trer snart NIS2 i kraft – så vidt vi vet mot slutten av 2024. Computas jobber aktivt med å undersøke hva dette betyr i praksis for oss og våre kunder.

Fem steg til en sikker forsyningskjede

Sammensetning og opphav er sentrale konsepter i relasjon til Secure Software Supply Chain. Sammensetning dreier seg om hvilke komponenter artefaktet vi lager inneholder og om det finnes noen kjente sårbarheter i disse komponentene. Opphav er viktig for å vite hvor, når, hvordan og av hvem artefaktet ble laget. Det er også avgjørende å kunne verifisere dette. Vi har samlet fem konkrete steg til virksomheter som ønsker en sikrere forsyningskjede:

Bevisstgjøring og kompetanseheving

Supply Chain Levels for Software Artifacts (SLSA) er et sikkerhetsrammeverk, en sjekkliste av standarder og kontroller for å forhindre tukling, forbedre integritet og sikre pakker og infrastruktur. SLSA definerer også nivåer som man kan bruke for å beskrive hvilket sikkerhetsnivå hele eller deler av forsyningskjeden har implementert. Det er et felles språk, som skjuler alle detaljene rundt sikring av forsyningskjeden. Dette er et godt hjelpemiddel, men selv ikke de beste verktøy hjelper hvis ikke alle forstår hvorfor og hvordan de skal brukes. Så det å sørge for bevisstgjøring og kompetanseheving internt er det første og viktigste tiltaket, og kan være en forholdsvis rimelig og effektiv måte å komme i gang.

Administrer hemmelighetene dine

Det er viktig å være klar over hvordan hemmeligheter som nøkler håndteres, slik at det blir mulig å implementerer tiltak og kontroller med hensyn til dette. Sørg for å ha rutiner på plass som oppdager om hemmelighetene ved en feiltagelse ligger på tilfeldige steder – på utvikler-PCen, bakt inn i artefakter eller sjekket inn i kildekoderepo. Dette er ikke noe nytt, men veldig effektivt og høyst nødvendig.

Administrer dine avhengigheter

Man bør alltid ha en god oversikt over hva man trekker inn. Gjerne en liste over alle komponentene – kalt “Software Bill of Materials” (SBOM). Med denne listen kan man kjøre en spørring mot en eller flere databaser som kobler biblioteker mot kjente sårbarheter. Det kan også være lurt å ha et eget artefakt-repo med godkjente versjoner og artefakt-skanning aktivert.

Sette opp og vedlikeholde ende-til-ende tillit i utviklingsprosessen

Dette steget er ganske krevende og omfattende. Bare for noen få år siden trodde man ikke at sikring av forsyningskjeden var noe som måtte prioriteres. Men etter det store angrepet på SolarWinds i 2020 ble dette endret. Hendelsen berørte tusenvis av organisasjoner, inkludert den amerikanske regjeringen og mange multinasjonale selskap.

Gå gjennom prosesser og verktøy du bruker i dag

Gå igjennom oppsettet du har i dag. Har noen av verktøyene sikkerhetsfunksjon som er nyttig, men som ikke er slått på? Finnes det noen lavthengende frukter? SLSA (Supply Chain Levels for Software Artifacts) kan hjelpe med å prioritere.

Jo bedre sikret forsyningskjeden er, jo bedre sover vi. Det er et faktum som er vitenskapelig bevist.

Slik kan Computas hjelpe din virksomhet

Computas jobber med en rekke kunder i privat og offentlig sektor og tilbyr rådgivning og konsulenttjenester. Vi har lang erfaring innen IT-sikkerhet – alt fra det tekniske til det organisatoriske, som kan hjelpe din virksomhet med en sikker forsyningskjede.

Vil du vite mer?

Ta kontakt for en uforpliktende prat!